Η κυβερνοεπίθεση στα ΕΛΤΑ – Και όμως υπάρχουν μέτρα προστασίας

16/04/2022

Στις 22 Μαρτίου τα ΕΛΤΑ δέχτηκαν μια κυβερνοεπίθεση που σκοπό είχε, σύμφωνα με την ανακοίνωση της εταιρείας, να αποκωδικοποιήσει τον τρόπο λειτουργίας των συστημάτων των ΕΛΤΑ. Η κυβερνοεπίθεση, σύμφωνα πάντα με την εταιρεία, κατόρθωσε να θέσει σε δυσλειτουργία ορισμένες από τις υπηρεσίες που προσφέρουν τα ΕΛΤΑ, αλλά δεν κατόρθωσε να αδρανοποιήσει το όλο σύστημα.

Το παρόν άρθρο θα προσπαθήσει να αναλύσει το πώς έγινε η κυβερνοεπίθεση, ποιες οι επιπτώσεις από τέτοιου είδους επιθέσεις και τι προστασία μπορεί να υπάρξει. Κάθε σύστημα απαιτεί πρόσβαση στο Internet προκειμένου να συνδεθεί με το διαδίκτυο και να επικοινωνεί με άλλα συστήματα. Αυτή η σύνδεση απαιτεί ένα πρωτόκολλο επικοινωνίας. Τα πρωτόκολλα καθορίζουν τον τρόπο διάρθρωσης των μηνυμάτων, τον τρόπο επικοινωνίας με άλλα συστήματα και τον τρόπο που θα μοιραστούν οι πληροφορίες καθώς μετακινούνται μέσα στο διαδίκτυο.

Τα ΕΛΤΑ χρησιμοποιούν το πρωτόκολλο που λέγεται HTTPS (Hyper Text Transfer Protocol Secure). Είναι ένα πρωτόκολλο το οποίο είναι δύσκολο να προσβληθεί από εξωτερικούς χάκερς, ένεκα του ότι προφυλάσσεται από το πρωτόκολλο ασφαλείας ΤLS/SSL (Transport Layer Security/Secure Sockets Layer).

Πως έγινε η κυβερνοεπίθεση

H κυβερνοεπίθεση εκδηλώθηκε γιατί οι χάκερς είχαν μπει στο λογισμικό των ΕΛΤΑ ένεκα του ότι υπήρχε ένα κενό (vulnerability) στο λογισμικό και οι κυβερνοεγκληματίες πρόλαβαν και εκμεταλλεύθηκαν αυτό το κενό (exploit vulnerability) πριν η εταιρεία προλάβει να το κλείσει (zero-day vulnerability). Από τη στιγμή που είχαν μπει στο σύστημα των ΕΛΤΑ μπορούσαν να εγκαταστήσουν το δικό τους κακόβουλο λογισμικό, το οποίο εκμεταλλεύτηκε την τεχνική του reverse shell. Πώς δουλεύει αυτή η τεχνική;

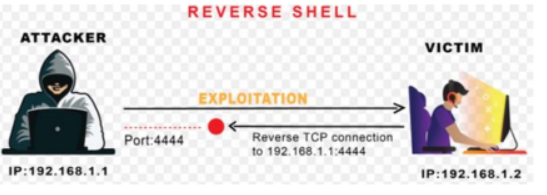

Ο εισβολέας συνδέεται με έναν απομακρυσμένο κεντρικό υπολογιστή δικτύου. Αυτός

ο απομακρυσμένος κεντρικός υπολογιστής δικτύου είναι τώρα κάτω από την επήρεια του

εισβολέα. (Βλ. παρουσίαση κατωτέρω). Ο εισβολέας (ATTACKER) στέλνει ένα μήνυμα σύνδεσης στον ανυποψίαστο χρήστη, ΕΛΤΑ (EXPLOITATION). Στο μήνυμα σύνδεσης που στέλνει ο εισβολέας στον χρήστη ΕΛΤΑ (VICTIM) περιλαμβάνει την “διεύθυνση” του υπολογιστή του (ΙP: 192.168.1.1) καθώς και την “πόρτα εισόδου” (Port:4444). O χρήστης ΕΛΤΑ ανταποκρίνεται στο κάλεσμα του εισβολέα (ATTACKER), (Reverse TCP connection to 192.168.1.1:4444) και έτσι μπόρεσαν οι κυβερνοεγκληματιες να συνδεθούν με τους υπολογιστές των ΕΛΤΑ.

Από αυτό το σημείο και έπειτα εξαρτάται πόσο στεγανά είναι τα διάφορα τμήματα των ΕΛΤΑ, καθώς και η στιβαρή ύπαρξη συστημάτων Ασφαλείας, (firewalls), συστήματα Aνίχνευσης (Intrusion Detection) και Πρόληψης Εισβολής (Intrusion Prevention), η Νέκρωση της Αλυσίδας, (Kill Chain) και Ανίχνευσης Κακόβουλου Λογισμικού (Malware detection), για να αναφέρουμε μερικά από τα υπάρχοντα συστήματα λογισμικού ασφάλειας στην αγορά.

Μπορεί να υπάρξει προστασία;

Πώς μπορεί να υπάρξει προστασία, όχι μόνο για τις επιπτώσεις του reverse shell, αλλά και από άλλου είδους κυβερνοεπιθέσεις; Στην κανονική σύνδεση του χρήστη με το διαδίκτυο, ο χρήστης συνδέεται με τον server, o oποίος και θα προωθήσει την ζήτησή του στο διαδίκτυο. Αυτή είναι η κανονική πρόσβαση. Ο χρήστης ειδοποιεί τον server και ο server προωθεί την ζήτηση στο διαδίκτυο. Στην περίπτωση των ΕΛΤΑ, συνέβη το αντίθετο: To κακόβουλο λογισμικό, ο server πήρε την πρωτοβουλία να επικοινωνήσει με τον χρήστη, μέσω αυτού που λέγεται reverse shell.

Δυστυχώς, είναι δύσκολο να αποτραπεί 100% μια επίθεση reverse shell στον server του χρήστη. Όμως, μπορεί να μειωθεί αρκετά ο κίνδυνος κυβερνοεπίθεσης εάν με τις κατάλληλες τεχνικές και λογισμικές εφαρμογές “σκληρύνετε” επιλεκτικά το σύστημα του χρήστη. Ως εκ τούτου προτείνoνται τα κάτωθι:

- Εφαρμογή φίλτρων τα οποία θα επιτρέπουν την σύνδεση του χρήστη μόνο με συγκεκριμένες επιτρεπτέες διευθύνσεις IP και “πόρτες εξόδου” (ports) για τις απαιτούμενες υπηρεσίες.

- Το κλείσιμο όλων των μη χρησιμοποιουμένων “θυρών” (ports) ώστε να καταστεί όσον το δυνατόν πιο δύσκολη η πρόσβαση στους κυβερνοεγκληματίες.

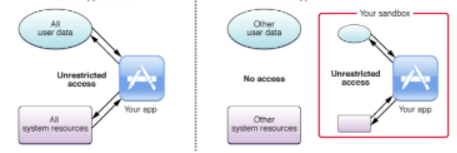

- Την δημιουργία ενός εικονικού ηλεκτρονικού υπολογιστή, ο οποίος θα χρησιμοποιηθεί όπως χρησιμοποιείται η άμμος που παίζουν τα παιδιά (sandbox). Το sandbox όπως

φαίνεται παραπλεύρως, είναι ένα κοντέινερ στο οποίο μπορεί να εκτελεστεί μία εφαρμογή έτσι ώστε να μην επηρεάζει το υποκείμενο λειτουργικό σύστημα. Τα sandboxes χρησιμοποιούνται συχνά κατά τη λήψη ή την εκτέλεση ύποπτων προγραμμάτων για να διασφαλιστεί ότι ο υπολογιστής του χρήστη δεν θα μολυνθεί. - Την τάχιστη εφαρμογή των ανανεώσεων του λογισμικού (patches) ώστε οι τυχόν αδυναμίες (vulnerabilities) να περιοριστούν στο ελάχιστο.

- Τέλος, την εφαρμογή ενός “σαρωτή ευπάθειας” (vulnerability scanner), ο οποίος είτε θα ενεργοποιείται αυτόματα και θα αναφέρει πού έχει εκδηλωθεί ή εκδηλώνεται μια κυβερνοεπίθεση, ή ένας κυβερνοαναλυτής που θα κάνει ανίχνευση (pentesting) του συστήματος για να διαπιστώσει τα τρωτά του σημεία, βάσει των οποίων θα γίνουν οι απαιτούμενες διορθώσεις για την όσο το δυνατόν ασφαλή λειτουργία του συστήματος.

O Σπύρος Μπαμπιατζής είναι Επίκουρος Καθηγητής Κυβερνοασφάλειας & Κυβερνοεπιχειρήσεων (Πιστοποιημένος Εκπαιδευτής) στο IvyTech Community College Lake County, των ΗΠΑ.